클라우드 전문정보

| 제목 | [2부] 클라우드 보안 전략 | ||

|---|---|---|---|

| 등록일 | 2025-06-30 | 조회수 | 276 |

올리브웍스 / 정현석 대표

Lesson 3. 클라우드 주요 보안 기술

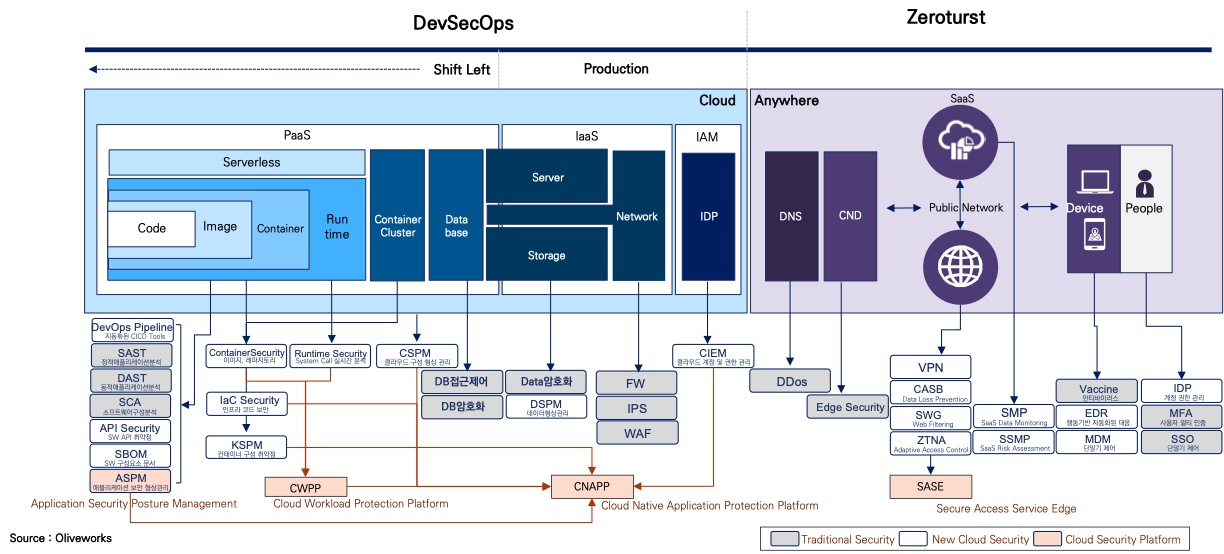

클라우드 보안 기술은 현재 이스라엘, 미국을 중심으로 급속도로 발전하고 있습니다. 아직 무르익은 기술이라기보다 발전중인 기술이기 때문에 관점에 따라 설명하는 방식이 상이합니다. 필자는 클라우드 보안을 Cloud 안에서 보안을 실행하는 DevSecOps영역과 Anywhere에서 실행하는 Zerotrust 영역으로 구분합니다. 더불어 Zeroturst 영역에 SaaS를 위한 보안을 추가로 설명할 수 있습니다.

Cloud Native Security영역에는 전통적인 보안 기술과 새로운 클라우드 시큐리티 기술이 공존합니다. DevSecOps 영역에 있는 전통보안 모델 보안 기술 즉, 사용자의 계정관리 및 권한 관리는 IAM, Data 암호화(KMS, HSM), DB보안(접근제어, 암호화) 네트워크 보안(FW, IPS VPN, WAF, DDoS) 서비스 등은 대부분 CSP(Cloud Service Providor, AWS, AZURE 등)에서 Cloud Service로 제공이 됩니다. 그래서 이 영역에 있는 보안 기술은 CSP안에 있는 보안 서비스와, VM에 설치해서 사용하는 3rd party 제품(예, Paloalto사의 NGFW, Trandmicro의 Deep Security) 혹은 외부에서 제공 되는 SECaaS 서비스(예, Cloud Strike, Okta) 등을 조합해서 사용합니다.

그럼 이제부터 클라우드 보안에서 새로 생긴 보안 기술을 설명하겠습니다.

[그림10. Cloud Native Security 영역]

1. CNAPP(CSPM, CIEM, CWPP, ASPM, DSPM) for DevSecOps

글로벌 기술 연구 업체인 Gartner는 클라우드 보안 기술과 환경이 변경됨에 따른 새로운 개념과 접근 방식을 정의하기 위해서 CNAPP, CSPM, CWPP와 같은 용어를 2017년부터 정의하기 시작했습니다. 현재 클라우드 보안 시장에서 이러한 용어는 표준용어로서 사용되고 있습니다.

CNAPP는 기업내 DevSecOps는 구현하기 위한 Cloud Native Application Protection Platform입니다. CNAPP은 CSPM, CIEM 등과 같이 특정 기술이기 보다는 CSPM, CIEM, CWPP, KSPM 등을 포함한 통합 Platform이며, 멀티클라우드 보안 관리, 종합적인 보안관리를 위해서 사용합니다.

[그림11. CNAPP 영역]

CSPM(Cloud Security Posture Management)은 클라우드 보안 형상을 관리하는 도구입니다. 예를들어 VM 인스턴스 프로젝트 전체에 SSH 키 차단 설정이 활성화되어 있는지 확인하거나, Any IP로 허용된 네트워크가 없도록 VM 인스턴스를 검토하거나, MFA 설정이 안된 계정을 찾거나, 잘못된 IAM 정책 설정을 검토하는 등 100개 넘는 정책을 기반으로 실시간으로 점검합니다. 클라우드 리소스에 보안 설정을 잘 했는지에 대해서 점검할 때 기업의 보안 규정, 컴플라이언스 기준으로 관리하기 때문에 기업의 클라우드 보안 설정 상태를 잘 확인 할 수 있는 것입니다. CSPM이 중요한 이유는 클라우드의 해킹이 클라우드 리소스 설정오류로 시작되기 때문입니다. 해커는 잘못된 설정을 자동화된 솔루션을 이용해서 스캔을 한 후, 그 잘 못된 지점을 집중적으로 공격하여 클라우드 전체를 장악합니다. 여기서 무서운 점은 클라우드 크리덴셜 정보만 탈취당해도 모든 보안이 무방비 상태가 된다는 것이죠. 그래서 해커들은 애플리케이션, 웹사이트, 엔드포인트를 공경하기 전에 클라우드 취약점을 먼저 공격합니다. 시간도 빠르고 장악할 수 있는 범위가 넓기 때문입니다. 하지만 클라우드 보안 설정은 쉽지 않습니다. 수많은 클라우드 리소스에 100개 이상의 보안 설정을 적용하면 사람이 관리할 수가 없습니다. 그래서 CSPM같은 도구를 사용하는 것입니다. CSPM은 보통 보안팀(정책)에서 주로 도입과 운영을 하며, 발견되 취약점을 클라우드 운영관리자를 통해서 해결합니다. CSPM은 보통 ISO27001이나 GDPR과 같은 컴플라이언스를 기반으로 점검하거나, CIS Benchmark, NIST Framework와 같은 Sercurity Benchmark를 기반으로 점검합니다.

[그림12. CSPM에서 출력한 보고서] *출처 : OpsNow Security

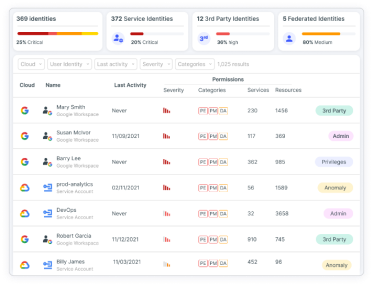

CEIM(Cloud Infrastructure Entitlement Management)은 클라우드 인프라의 권한 관리 도구입니다. 해킹과 데이터 탈취는 상당부분 내부자의 의도적인 행위와 실수에 의해서 발생합니다. 앞서 설명한 CSPM은 정당하게 부여받은 사용자의 권한이 잘못 사용됐는지 판단하지 못합니다. 그래서 조직은 최소권한 부여의 원칙에 따라 권한관리를 잘 해야 합니다. 클라우드 환경에는 다양한 액세스 수준을 가진 많은 사용자, 역할 및 리소스가 있는 경우가 많으며, 이로 인해 계정이 과도하게 허용되고 보안 위험이 증가할 수 있습니다. 주의깊게 관리하지 않으면 악의적인 행위자가 과도한 권한을 악용하거나 우발적인 데이터 노출로 이어질 수 있습니다. CIEM는 권한을 모니터링, 분석을 진행해서 클라우드 사용자가 필요한 액세스 권한만 부여할 수 있도록 돕습니다. 또한 사용자가 비정상적인 액세스 패턴, 과도한 권한, 무단 액세스 시도를 할 경우 경고를 줄 수 있습니다. 이를 통해서 내부자 위협의 위험을 줄일 수 있습니다. CIEM는 보안팀, IT기획팀, DevOps팀, 클라우드 운영팀 등 다양한 부서에서 활용합니다. CIEM도 ISO27001이나 GDPR과 같은 컴플라이언스를 기반으로 점검하거나, CIS, NIST와 같은 Security Framework를 기반으로 점검합니다.

[그림13. CIEM] *출처 : tenalble

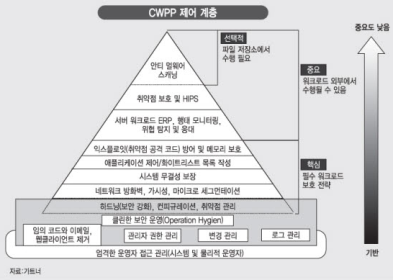

CWPP(Cloud Workload Protection Platform)클라우드 워크로드 보호 도구입니다. 여기서 워크로드는 클라우드 환경내에서 작업을 수행하는 컴퓨팅 인스턴스를 의미합니다. 워크로드 유형은 VM, Container, Serverless를 이며 CWPP는 각 워크로드에서 요구되는 고유한 보안 요구사항과 잠재적인 취약점을 보호합니다. CWPP는 워크로드 내의 맬웨어, 침입, 비정상적인 위협을 감지하고 완화하며, 취약성을 검사하고 패치가 적용되게 합니다. 또한 런타임 워크로드를 실시간으로 모니터링하여 런타임 중 공격을 방지하며, 애플리케이션 허용 목록(허용된 특정 애플리케이션 혹은 프로세스) 및 거부 목록 기능을 포함하여 워크로드 환경에서 실행할 수 있는 것과 실행할 수 없는 것을 관리합니다. CWPP는 클라우드 워크로드 전반에 걸친 통합보호, 런타임 보호를 하여 공격이 발생하는 즉시 대응할 수 있도록 돕습니다. CWPP는 보통 보안 운영팀이나 DevOps팀에서 도입되고 운영됩니다. CWPP도 ISO27001이나 GDPR과 같은 컴플라이언스를 기반으로 점검하거나, CIS, NIST와 같은 Sercurity Framework를 기반으로 점검하며, 컨테이너 이미지 및 VM을 점검할 때는 알려진 취약성(Common Vulnerability and Exposures)를 통해 보안 위험을 사전에 해결합니다.

[그림14. CWPP 제어계층]

KSPM(Kubernetes Security Posture Management)는 쿠버네티스 보안 상태관리 도구입니다. 예를 들어 쿠버네티스에 API 서버에 감사 로깅이 활성화되어 있는지 확인하거나, 모든 사용자나 서비스가 어떤 작업을 수용하도록 허용할 수 있는 ‘--authorization-mode’ 인수가 AlwaysAllow로 설정되지 않았는지 점검하거나, 익명의 사용자의 인증되지 않은 요청을 허용하는 ‘--anonymous-auth’ 인수가 false로 설정되어 있는지 확인 등 CSPM의 클라우드 리소스의 보안 설정과 같이 Kubernetes의 리소스의 잘 못된 구성을 방지하는 역할을 합니다. 최근 Gartner는 23년에 조직의 70%의 이상이 컨테이너위에서 애플리케이션을 운영할 것으로 예상했습니다. 애플리케이션의 현대화를 위해 쿠버네티스와 컨테이너를 많이 활용되는데 잘못된 구성으로 운영이 되어 해킹을 당하는 사건이 많이 발생하고 있습니다. KSPM은 조직이 안전하게 Kubernetes를 활용할 수 있도록 돕는 도구입니다. KSPM은 보통 DevOps 팀에서 활용하며, CIS Benchmark를 활용해서 점검합니다.

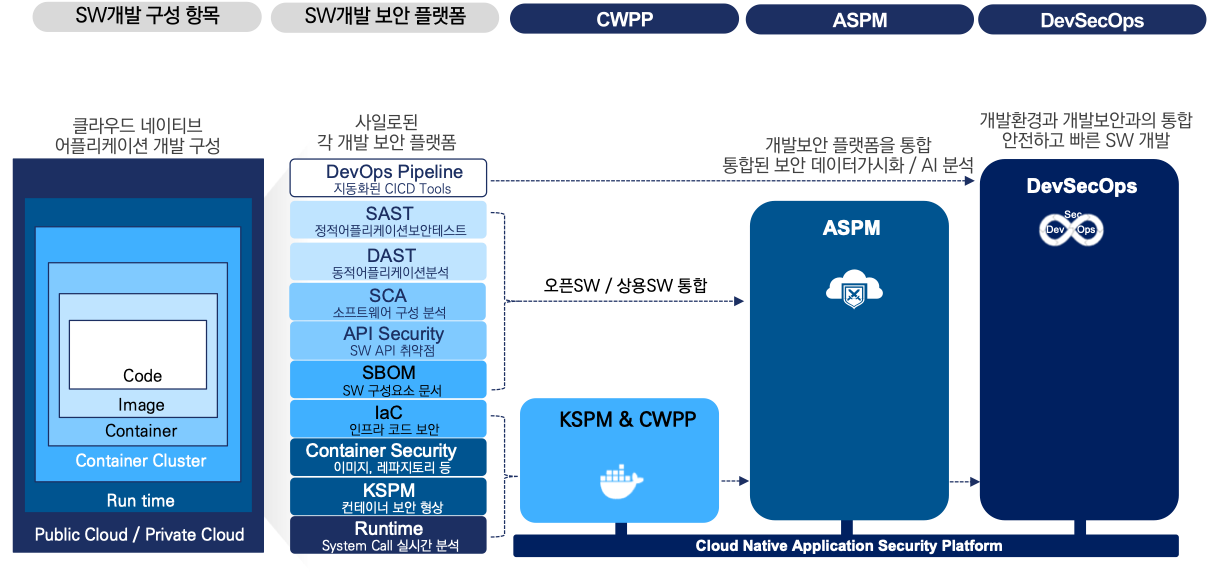

ASPM(Application Security Postrue Management) 애플리케이션 보안 형상 관리 도구입니다. 소프트웨어 생명 주기 전반에 걸쳐 보안 문제를 수집, 분석 및 우선순위를 지정하여 애플리케이션 위험을 지속적으로 관리합니다. 이러한 도구는 여러 출처에서 데이터를 수집하고, 조직 내 모든 소프트웨어의 인벤토리를 유지하며, 발견된 문제를 연관시키고 분석하여 해석, 분류 및 수정 작업을 쉽게 할 수 있도록 돕습니다. 또한 보안 정책을 시행할 수 있게 하고, 애플리케이션 전반에 걸쳐 위험을 포괄적으로 파악할 수 있도록 보안 문제 해결을 지원합니다. 개발 보안과 관련해서는 SAST(정적분석), DAST(동적분석), SCA(SW구성분석) 등과 같은 4,800개 이상의 보안 도구가 있습니다. 하지만 이들은 각자 고유의 언어로 정보를 생성하고 관리되고 있고, 매번 수동 프로세스로 점검하고 있으며, DevOps와도 연동되지 않아 개발자와 보안팀 간의 분리되는 문제도 가지고 있습니다. ASPM은 이러한 개발도구를 통합하여 소프트웨어 전 주기에 보안을 통합하고 자동화하여 취약점 해결을 돕고, 보안 통제를 시행하여 강력한 보안이 적용된 SW 개발 하도록 돕습니다. 무엇보다도 DevOps의 프로세스와 연동하여 빠른 개발이 가능하도록 지원하고, 개발주기에서 발견되는 수천개의 취약점의 상관관계를 분석하고, 취약성의 우선순위와 구체적 해결방안을 제시하여 보안을 잘 모르는 개발자도 쉽게 강력한 보안이 적용된 SW개발이 가능하도록 돕습니다.

[그림15. ASPM 영역] *출처 : Oliveworks(www.oliveworks.io)

Gartner에서는 26년까지 SW개발하는 조직의 40%이상이 ASPM을 채택할 것이라 예측했고, 개발 보안 특히 DecSecOps환경에서 보안은 개발자의 책임영역이 높은 만큼 ASPM이 더욱 필요하다고 강조했습니다. ASPM은 보통 DevOps팀에서 도입과 운영을 하고, OWASP, CVE, 알려진 취약점과, NIST Framework, CIS Benchmark 등을 활용해서 보안 위험을 해결합니다.

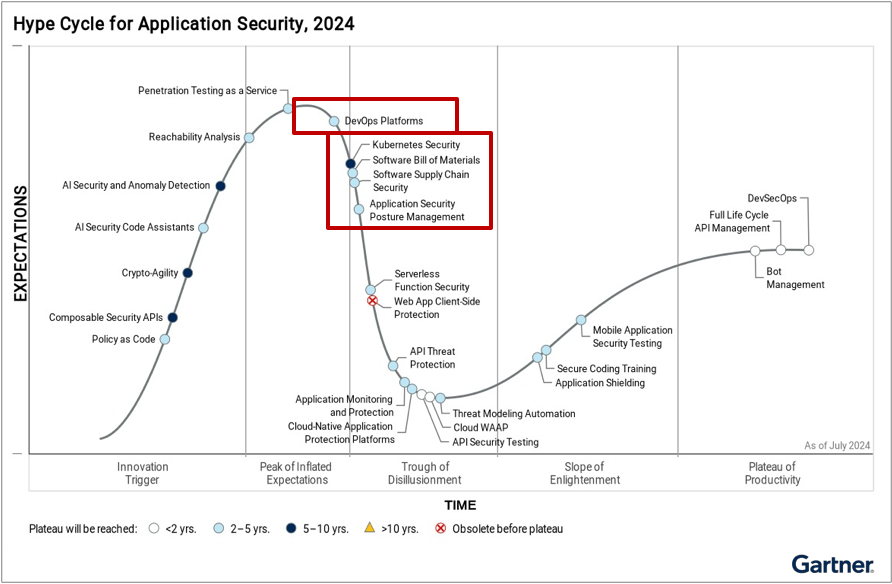

[그림16. Hype Cycle for Application Security 2024]] *출처 : Gartner

2. CASB(SWG, ZTNT) & IDP for Zerotrust

지금까지는 클라우드안에서 필요한 보안에 대해서 말씀드렸습니다. 이후로부터는 외부에서(Anywhere) 클라우드로 접속할 때 지켜야할 보안에 대해서 설명하겠습니다. Zerotrust를 소개하면서 설명드렸지만 기존 레가시 시스템은 대부분 데이터 센터 안 폐쇄망에 존재했습니다. 그러나 데이터센터가 AWS, Azure 등 IaaS 서비스로, 업무 시스템이 SaaS로 전환되면서 기업 데이터센터 내에 IT자산이 사라지게 됐습니다. 특히 SaaS는 전용망 서비스가 없기 때문에 외부 인터넷 망을 사용해야 접속 할 수 있습니다. 뿐만아니라 SaaS는 회사 네트워크를 사용하지 않기 때문에 사람도 디바이스도 통제하기가 어렵습니다. 이를 해결하기 위해 Zerotrust 모델이 생겼고 이를 지원하는 다양한 기술이 생겼습니다.

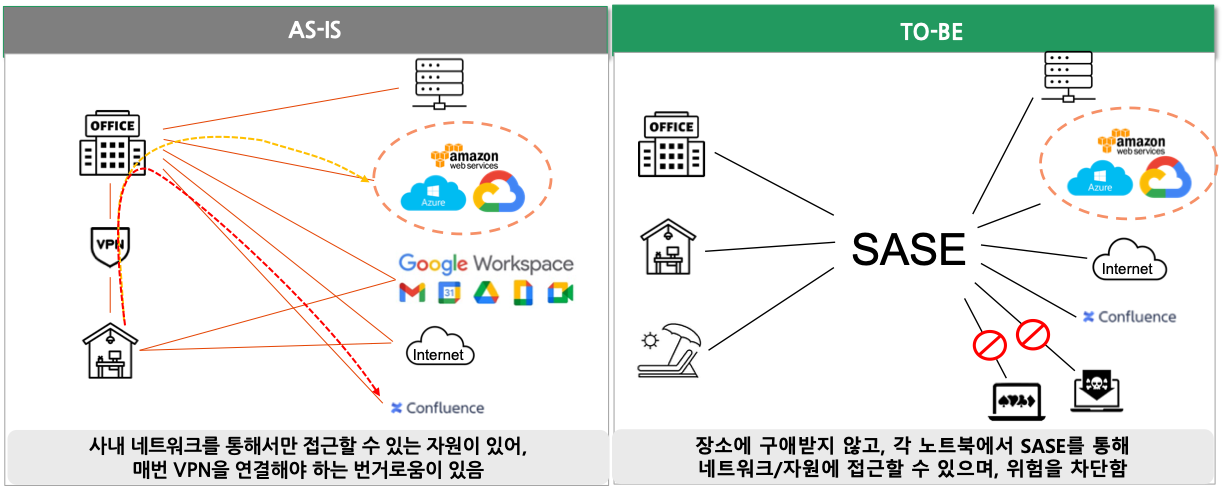

SASE(Secure Access Service Edge)는 WAN 기능과 클라우드 기반 네트워크 보안 서비스를 결합한 새로운 엔터프라이즈 네트워킹 기술입니다. SASE는 CNAPP와 같이 여러 기술이 통합되어 있는 Platform입니다. SASE는 어디서나 클라우드 리소스에 원활하고 안전하게 접속할 수 있게 하고, 조직의 네트워크 및 보안 관리의 복잡성을 단순화해 줍니다. 또한 SECaaS형태의 서비스이기 때문에 높은 성능과 사용자경험을 향상시킵니다. SASE에 포함된 기술은 소프트웨어 정의 광역 네트워킹인 SD-WAN, 안전한 인터넷 접속을 제공하는 SWG(Secure Web Gateway), 클라우드 애플리케이션에 대한 가시성과 데이터 제어를 제공하는 CASB(Cloud Access Security Broker), 최소 권한 액세스 원칙을 적용하여 리소스 접속 권한을 주기전에 사용자와 장치를 인증하는 ZTNA(Zero Trust Network Access), 클라우드 방화벽 기능을 제공하는 FWaaS(Firewall as a Service)등이 있습니다.

[그림17. SASE] *출처 : Oliveworks(www.oliveworks.io)

CASB(Cloud Access Security Broker)는 사용자가 클라우드 서비스를 사용할 때 보안 정책을 적용하여 클라우드를 어떻게 사용하고, 누가 사용하고, 어떤 데이터가 처리되고 있는지에 대한 제어와 가시성을 제공합니다. 또한 중요데이터가 무단으로 공유되는 것을 방지하기 위해 DLP(Data Loss Provention) 정책을 사용할 수도 있고, 추가 보안 계층을 통해 저장 데이터와 전송중인 데이터를 암호화 할 수 있습니다. 이를 통해서 사용자가 비정상적으로 많은 양의 데이터를 다운로드하거나 승인되지 않은 위치에서 클라우드에 있는 데이터에 접속 등 보안 문제를 해결할 수 있습니다.

SWG(Secure Web Gateway) 는 사용자가 인터넷을 사용할 때 웹 사용에 대한 보안 정책시행 및 데이터 손실을 막고자 도움을 주는 기술입니다. 사용자가 어느 장소에서 인터넷에 접속하더라도 다양한 보안 서비스를 통해 안전한 인터넷을 접속을 할 수 있도록 해 줍니다. 예를 들어 사용자가 카페에서 Google Workspace사용한다고 할 때 안전하게 접속할 수 있게 해 주며, 개인 메일인 Gmail은 접속이 불가능하게 하여 불필요한 자료가 업무 컴퓨터에 저장되도록 하는 것을 막을 수 있습니다. 또한 업무에 방해되는 유해 사이트(주식, 도박 등)를 접속할 수 없도록 할수 있으며, 모든 SaaS에 접속시 회사에서 지급된 장비로만 접속 가능하게 할 수 있으며, 시그니처 기반, 휴리스틱, 샌드박싱 기술을 사용하여 웹 트래픽에서 맬웨어를 탐지하고 차단합니다. 이처럼 회사 외부 어떤 공용 네트워크를 사용하더라고 회사 네트워크를 사용하는 것처럼 안전한 웹 접속이 가능하게 해 줍니다.

ZTNA(Zero Trust Network Access)는 엄격한 신원확인과 상황별 접속 정책을 기반으로 애플리케이션에 보안 접속을 제공하는 기술입니다. 기업의 중요한 시스템에 접속할 때 주로 쓰이는 기술이며 기존 VPN 기술을 대체합니다. 즉 회사내 ERP에 접속하거나, 회사 직원이라고 하더라도 제한된 인력만 접속할 수 있는 애플리케이션에 접속시 승인된 사용자만 접속할 수 있도록 보장하여 잠재적인 공격 표면을 최소화할 수 있습니다. ZTNA는 원격 접속(Remote Access)기능, 승인된 사용자라고 하더라도 제한된 지역에서 접속하거나, 디바이스 보안 업데이트 상태가 좋지 못할 경우 접속 권한을 조정하는 적응형 접속제어(Adaptive Access Control)기능, 사용자의 행동을 분석하여 잠재적인 보안 위협이나 악의적인 활동을 식별하는 사용자 및 엔터티 행동 분석( (User and Entity Behavior Analytics)기능 및 위협방지(Threat Protection)기능을 제공합니다.

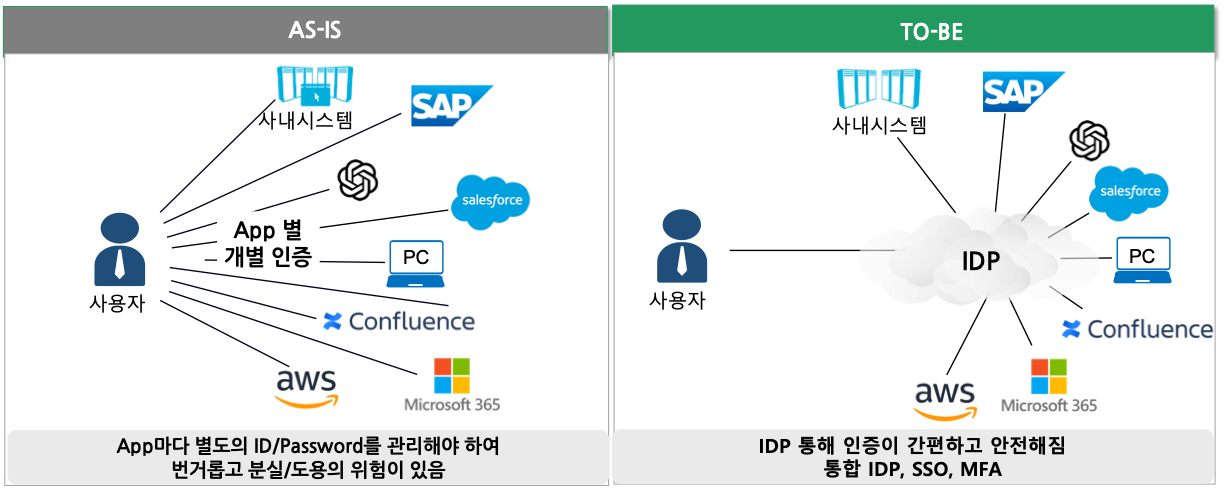

마지막으로 Zerotrust환경을 구축하는데 가장 중요한 IDP(Identity Provider)를 소개합니다. IDP는 중앙에서 ID를 관리하여 사용자가 클라우드와 애플리케이션 접속할 수 있는 모든 승인, 권한을 통합관리하며, MFA(Multi Fator Authenticator)기능, 모든 계정을 하나로 사용할 수 있는 SSO(Single Sign-On), 다양한 계정 규정 준수 기능을 사용하여 보안을 강화할 수 있습니다. 무엇보다도 복수의 클라우드를 사용한다면 IDP하나로 계정과 권한을 모두 관리할 수 있으며, SECaaS로 제공되기 때문에 외부에서도 쉽게 인증을 받아 안전하게 SaaS로 접속이 가능하며, 다양한 업무그룹(개발자, 보안 담당자, 회계관리자 등)을 그룹을 기반으로 보안 접속 및 권한을 관리할 수 있습니다.

[그림18. IDP 사용 후] *출처 : Oliveworks(www.oliveworks.io)

3. SPM & SSPM for SaaS

SPM(SaaS Management Platform)은 SaaS 사용을 관리하고 최적화하는데 도움을 주는 도구입니다. SPM은 멀티 SaaS에 대한 비용 최적화, 보안 규정 준수, 통합 워크플로 자동화 및 데이터의 일관성을 향상시켜줍니다.

SSPM(SaaS Security Posture Management)는 SaaS 보안 형상 관리 도구입니다. SPM는 SaaS를 관리하는 플랫폼이라면 SSPM은 CSPM(클라우드 보안 형상관리), KSPM(쿠버네티스 보안 형상관리), ASPM(애플리케이션 보안 형상 관리)과 동일하게 SaaS의 잘못된 보안 구성을 방지하는 도구입니다. 예를 들어 모든 사용자에 대해 MFA가 활성화 되어 있는지 점검하거나, ID관리 권한을 최소화 하거나, SaaS에 대한 감사 로깅이 활성화 되어 있는지 점검, 정보의 민감도에 따라 DLP(Data Loss Provention)가 적용되어 있는 등 SaaS 구성에서 중요한 보안 설정을 실시간으로 스캔하여 보안 수준을 점검합니다.

Lesson 4. 클라우드 컴플라이언스

한 기업에서의 보안 침해 사고는 결코 그 기업만의 피해로 끝나지 않습니다. 그 기업을 사용하는 다른 기업 또는 일반 사용자에게 영향을 주며 더 나아가 국가에 영향을 줍니다. 때문에 국가는 보안을 법으로 제정하고 관리하고 있습니다. 그것이 컴플라이언스입니다. 한국도 정보통신망 이용촉진 및 정보보호 등에 관한 법률, 국가 정보화 기본법, 전자정부법, 국가사이버안전관리 규정, 전자금융거래법, 전자금융감독규정, 개인정보법 등을 통해 IT자산을 보호하고 있습니다.

1. 금융클라우드 보안 컴플라이언스

보안 컴플라이언스는 사이버 보안에 대한 법률(전자금융거래법), 시행령(전자금융감독규정), 행정규칙(전자금융감독규정)을 구체적으로 명시한 문서로 반드시 준수해야 하는 명령입니다. 전자금융 관련 법은 전자금융거래법(금융위원회, 금융감독원), 전자금융감독규정(금융위원회, 금융감독원), 금융분야클라우드컴퓨팅서비스 이용가이드(금융보안원), 개인정보보호법(개인정보보위원회), 신용정보법(금융위원회)있습니다. 그 중에서 클라우드와 관련된 정책은 금융분야클라우드컴퓨팅서비스 이용가이드입니다.

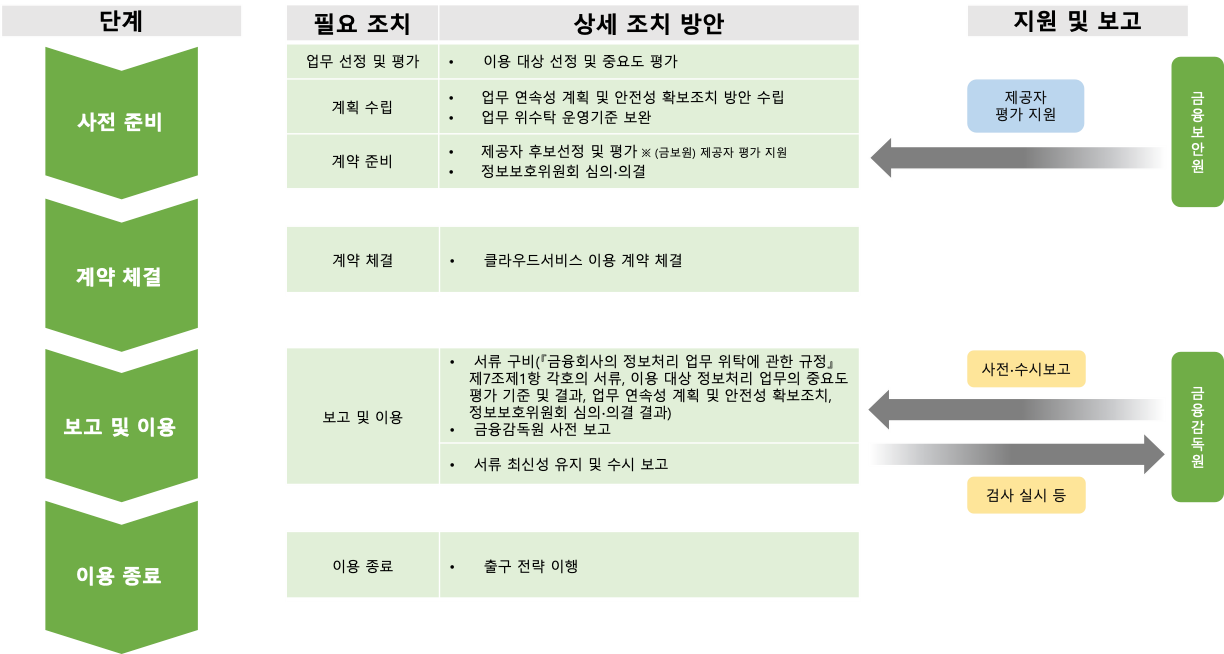

[그림19. 클라우드서비스 이용 절차도]

주요 내용은 사전준비, 계약체결 보고 및 이용 및 이용 종료로 4단계 등 진행됩니다. 사전준비 단계에서는 이용 대상선정 및 중요도 평가를 진행하여 클라우드를 사용할 시스템이 얼마나 중요한 업무를 다루는 시스템인지 평가하는 절차입니다. 사전준비 두 번째는 클라우드 서비스 이용 시 일어날 수 있는 보안 위협에 대한 대책을 세우고, 보안사고 예방안을 수립하는 과정인 업무 연속성 계획 및 안정성 확보조치 방안 단계입니다. 이 단계에서는 계정관리, 접근통제, 내부시스템 단말기와 연계, 암호화 키관리, 로깅, 가상화경 보안, 보안 모니터링 및 취약점 분석, 인적보안에 대한 보안 사항을 계획해야 하며, 예상치 못한 재해 또는 사고 발생 시 업무 연속성에 미칠 수 있는 영향을 파악하고, 데이터 백업, 재해복구, 침해 사고 대응 훈련, 출구 전략 등을 포함한 업무 연속성 계획을 수립해야 합니다. 세 번째는 업무 위수탁 운영기준 보완을 진행하고, 네 번째로 제공자 후보선정 및 평가를 진행합니다. 이를 CSP(Cloud Service Provider)평가라고 하는데 총 54개의 평가항목으로 진행합니다. 마지막으로 앞서 진행한 내용을 가지고 정보보호위원회를 개최하여 심의∙ 의결 합니다.그런 다음 위수탁계약서(CSP or MSP)로 계약을 체결합니다. 다음단계로 서류 구비하여(금융회사의 정보처리 업무 위탁에 관한 규정』 제7조제1항 각호의 서류, 이용 대상 정보처리 업무의 중요도 평가 기준 및 결과, 업무 연속성 계획 및 안전성 확보조치, 정보보호위원회 심의∙ 의결 결과) 금융 감독원에 사전 보고해야 합니다. 그런 다음 서류 최신성을 유지하며, 기수립된 업무 연속성 계획 및 안정성 확보조치 방안을 준수하여 리스크 관리해야 하며, 변경사항이 발생하면 수시 보고해야 합니다.

2. 해외 컴플라이언스

국내 컴플라이언스를 주로 검토해야하지만 국내 컴플라이언스보다 발전이 빠른 해외 컴플라이언스를 비교해 보는 것도 중요합니다.

FedRAMP(연방 위험 및 인증 관리 프로그램)은 클라우드 보안 평가 및 인증을 위한 표준화된 방법을 제공하는 미국 정부 이니셔티입니다. 정부 기관에서 사용하는 클라우드 서비스가 엄격한 보아 요구사항을 충족하는지 확인하는데 중점을 둡니다.

ISO27017는 ISO/IEC 27002를 기반으로 클라우드 서비스에 대한 정보보한 조치에 대한 실천 강령입니다. 이는 클라우드 보안 제어를 구체적으로 다루는 국제 표준 정책이며, 데이터 분류, 암호화, 액세스관리, 사고 대응 등의 영영에 대한 지침을 제공합니다.

GDPR(General Data Protection Regulation)는 유럽에 거주자의 데이터를 처리하는 회사에 대한 강력한 데이터 보호 표준을 시행하는 규정입니다. GDPR에는 클라우드 서비스 제공자의 책임과 의무, 개인 데이터 처리 및 이전에 관한 규정, 데이터 주체의 권리 보호에 대해서 다루며, 데이터 최소화, 정확성, 저장 제한 및 책임과 같은 원칙을 강조합니다.

PCI DSS (Payment Card Industry Data Security Standard)는 신용 카드 정보를 처리하는 모든 기업에 전세계적으로 적용되며 보안 네트워크 유지, 강력한 액세스 제어 조치 구현, 정기적인 네트워크 모니터링 및 테스트, 데이터 암호화 및 키 관리, 접근제어를 포함한 12가지 요구 사항을 설명합니다.

HIPAA(Health Insurance Portability and Accountability Act) 민감한 환자 정보보호에 대한 표준을 설정하는 미국 규정이며 비즈니스 제휴 체결, 강력한 접근제어 구현, 방화벽 로깅 활성화, 암호화 구현 등을 핵심적으로 요구합니다.

3. CSA 클라우드 보안 가이드

컴플라이언스는 클라우드 보안 위협 대비에 대한 요구사항을 제공하지만 굉장히 디테일하지는 않습니다. 또한 클라우드 구축 방법, CSP(Cloud Service Providor), IaaS, PaaS, SaaS 등에 따라 방법이 굉장히 다르기 때문에 보안 대책을 계획하고 실행할 수 있때 가이드가 되기에는 충분하지 않습니다. 이때 활용하는 것이 보안 프레임워크(Security Framework)와 보안 벤치마크(Security Benchmark)입니다. 이는 컴플라이언스나 조직의 정보보안을 강화하기 위한 지침과 기준을 제공하는 도구입니다. 보안 프레임워크는 전체적인 접근 방식을, 벤치마크는 특정 기술에 대한 세부 지침을 제공합니다.

클라우드 보안 프레임워크에서 가장 많이 활용되는 것이 NIST(National Institute of Standards and Technology) Cybersecurity Framework입니다. NIST SP 800-144는 공공 클라우드 컴퓨팅의 보안 및 개인정보 보호 지침"에 대한 내용이며 주요보안 및 개인정보관련 정책, 공공클라우드 배포시 고려사항, 데이터 암호화 및 키 관리 등 강력한 보안 구축에 대한 권장사항을 제공합니다. NIST의 장점은 클라우드 보안에 대한 포괄적인 프레임워크이며, 많은 부분 그 실효성이 입증되었고, 지속적으로 업데이트 된다는 점, 다양한 조직과 클라우드에 적용될수 있다는 점, 공급업체 중립적인 점, 보안 제어 설정, 클라우드 보안 기능 분석 등 실용적이 정책이 많다는 점 등을 꼽을 수 있습니다.

클라우드 보안 벤치마크에서 가장 많이 활용되는 것이 CIS controls for Cloud입니다. CIS는 100개 이상 클라우드 기술에 대한 벤치마크를 제공하고, AWS, Azure, GCP 등 주요 클라우드 서비스에 대한 벤치마크를 제공합니다. 가장 최신 기술에 대한 디테일하고 사용성 높은 기술 관점 세부 정책을 제공하니 검토보시기 바랍니다.

이밖에 알려진 소프트웨어 및 시스템 보안 취약점을 다루는 CWE (Common Weakness Enumeration), CVE(Common Vulnerabilities and Exposures), OWASP (Open Web Application Security Project) 및 클라우드 공격자들의 알려진 행동 패턴을 체계적으로 정리한 MITRE ATT&CK(마이트어택)를 참고하면 클라우드 보안 위협을 더욱 효과적으로 관리할 수 있습니다.

Lesson 5. 클라우드 보안 전략

마지막으로 우리 기업의 클라우드 보안 전략을 어떻게 만들지에 대해서 설명하겠습니다. 현재 대부분의 금융기업은 “금융클라우드 보안 컴플라이언스 기준에 따라” 전통적 보안 모델을 기반으로 보안 계획을 세우는데 급급해 보입니다. 아직 국내에는 다양한 도입 방식에 따른 클라우드 보안 전략에 대한 가이드가 부족한 탓입니다. 특히나 최근 금융분야 망분리 개선이 진행되면서 SaaS활용 범위가 확대되면서 보안 전략은 더욱 복잡해 질 수 있습니다. 이때 다음과 같은 과정으로 클라우드 보안 전략을 가져가 보시길 권해드립니다.

첫 번째로 보안담당자, 클라우드 운영자, 개발자, IT기획자를 대상으로 클라우드 보안에 대한 교육을 진행해야합니다. 앞서도 말씀드렸지만 향후 사이버 침해는 비즈니스에 주는 임팩트가 굉장히 큽니다. 공들여 만든 SW에 문제가 생길 수 있고, 기업의 근간이 흔들릴 수 있습니다. 이에 사이버 보안과 비즈니스 임팩트에 대해서, 클라우드 보안의 기본적인 특징, Zerotrust, DevSecOps, 클라우드 보안 프레임워크, 클라우드 보안 기술 등에 대해서 교육을 해야합니다. 클라우드 보안은 절대로 보안 담당자 만이 할 수 있는 영역이 아닙니다. 어떤 면에서는 클라우드 운영자, 클라우드 네이티브 애플리케이션 개발자, DevOps 팀에서 담당하는 것이 훨씬 더 효율적입니다. 이를 증명하듯 가트너는 클라우드 활용해 개발할 때 보안에 대한 직접적인 영향 중 54%가 개발자에게 있다고 하였습니다. 그렇기 때문에 교육을 통해서 모든 IT 관련 부서들이 클라우드 보안을 이해할 수 있도록 교육을 해야합니다.

둘째로 클라우드 보안을 책임질 수 있는 Cross Functional Team을 만들어야 합니다. 클라우드 보안은 집단 지성이 필요한 분야입니다. 클라우드 보안 정책 파트, 클라우드 보안 기술 파트, 클라우드 네이티브 애플리케이션 보안 기술 파트, 제로트러스트 파트, SaaS보안 파트 등을 만들어 전체 하나로 귀결되는 클라우드 보안 전략을 만들어야 합니다.

셋째로 클라우드 보안 정책을 만들어야 합니다. 우리 기업에서 활용하는 IaaS, PaaS, SaaS, Hybrid 클라우드 모델을 이해하고, 금융클라우드 보안 컴플라이언스와 다양한 보안 프레임워크(예 NIST), 보안 벤치마크(예 CIS)를 활용해 아주 디테일한 우리 기업만의 클라우드 보안 정책을 만들어야 합니다. 클라우드 보안은 계정, 보안 설정(보통 만개 이상 관리 필요), 네트워크, 컴퓨트, 데이터 등 모든 분야가 완벽해야 강력한 보안 환경이 만들어 질 수 있습니다. 절대로 사일로 돼서는 안되며, 취약점을 보안팀에서 따로 관리되서도 안됩니다. 클라우드 환경, DevOps환경은 굉장히 복잡히기 때문에 클라우드 인프라 또는 애플리케이션과 보안이 통합되고 자동화되어야 합니다. 이를 가능하게 하는 첫 번째 단추는 클라우드 보안 정책을 만들고 지속적으로 개선해야 합니다.

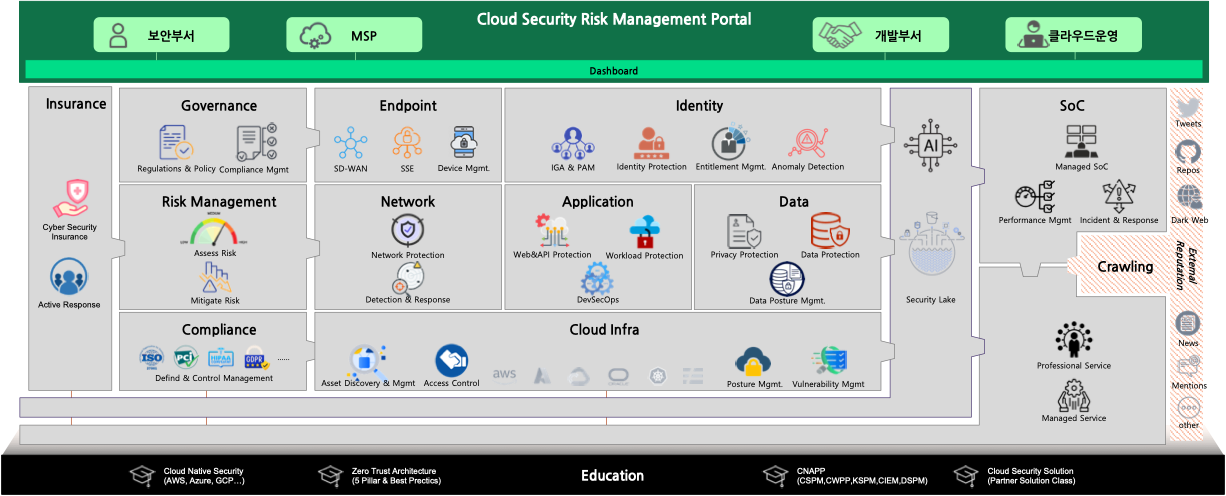

[그림20. 클라우드 기술 프레임워크 예시] *출처 : Oliveworks(www.oliveworks.io)

넷째로 클라우드 보안 기술 모두를 최대한 자동화 해야 합니다. 우리 회사 클라우드 보안 정책을 기반으로Cloud Native Security, VM방식의 3rd party 보안 SW, SECaaS 등 보안 기술을 활용해서 보안 기술을 구축하고 이를 자동화하도록 노력해야 합니다. DevSecOps 파트로 개발에 대한 보안을 통합하고, CSP의 랜딩존(다중 계정 아키텍져)을 기준으로 클라우드 보안 운영환경을 자동화하고, Zerotrust 부분은 IDP를 기준으로 자동화하고 이를 클라우드 SoC로 통합하여 실시간으로 컴플라이언스 기준으로 보안이 잘 지켜지는지 확인해야 합니다.

[그림21. 클라우드 통합 보안 포털 예시] *출처 : Oliveworks(www.oliveworks.io)

Outro 결론

AI와 IT가 비즈니스의 중심이 되는 세상에서는 클라우드가 비즈니스의 핵심 자원이 됩니다. 그리고 클라우드 위의 애플리케이션과 데이터를 보호하는 것은 기업이 가장 우선적으로 확보되어야 할 핵심역량입니다. 클라우드 보안은 기존 보안과 다릅니다. 그리고 클라우드 보안은 보안팀뿐만 아닌 IT관련된 모든 부서에서 책임져야할 영역입니다. 망분리가 개선되고 금융, 공공기업의 클라우드 활용이 늘어가 있는 현재 시점에서 클라우드 보안 전략을 잘 세워서 기업의 혁신의 속도가 더욱 빨라질 수 있기를 기대합니다.

참 고 문 헌

- Gartner 2023

- Oliveworks(www.oliveworks.io)

- Bespinglobal

저작권 정책

SaaS 전환지원센터의 저작물인 『클라우드 보안 전략』은 SaaS 전환지원센터에서 올리브웍스 정현석 대표에게 집필 자문을 받아 발행한 전문정보 브리프로, SaaS 전환지원센터의 저작권정책에 따라 이용할 수 있습니다. 다만 사진, 이미지, 인용자료 등 제3자에게 저작권이 있는 경우 원저작권자가 정한 바에 따릅니다.